简述入侵检测的过程

来源:网络收集 点击: 时间:2024-08-08【导读】:

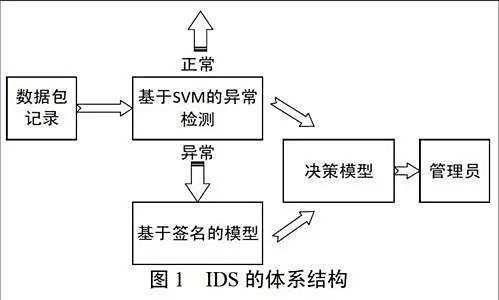

入侵检测技术(IDS)可以被定义为对计算机和网络资源的恶意使用行为进行识别和相应处理的系统。包括系统外部的入侵和内部用户的非授权行为。

是为保证计算机系统的安全而设计与配置的一种能够及时发现并报告系统中未授权或异常现象的技术,是一种用于检测计算机网络中违反安全策略行为的技术。

误用入侵检测的主要假设是具有能够被精确地按某种方式编码的攻击。通过捕获攻击及重新整理,可确认入侵活动是基于同一弱点进行攻击的入侵方法的变种。误用入侵检测主要的局限性是仅仅可检测已知的弱点.对检测未知的入侵可能用处不大。

入侵检测的原理:

异常入侵检测原理构筑异常检测原理的入侵检测系统,首先要建立系统或用户的正常行为模式库,不属于该库的行为被视为异常行为。但是,入侵性活动并不总是与异常活动相符合,而是存在下列4种可能性:入侵性非异常;非入侵性且异常;非入侵性非异常;入侵性且异常。

设置异常的门槛值不当,往往会导致IDS许多误报警或者漏检的现象。IDS给安全管理员造成了系统安全假象,漏检对于重要的安全系统来说是相当危险的。

以上内容参考:百度百科-入侵检测

版权声明:

1、本文系转载,版权归原作者所有,旨在传递信息,不代表看本站的观点和立场。

2、本站仅提供信息发布平台,不承担相关法律责任。

3、若侵犯您的版权或隐私,请联系本站管理员删除。

4、文章链接:http://www.1haoku.cn/art_1090943.html

订阅

订阅