Nmap隐蔽扫描

来源:网络收集 点击: 时间:2024-07-15【导读】:

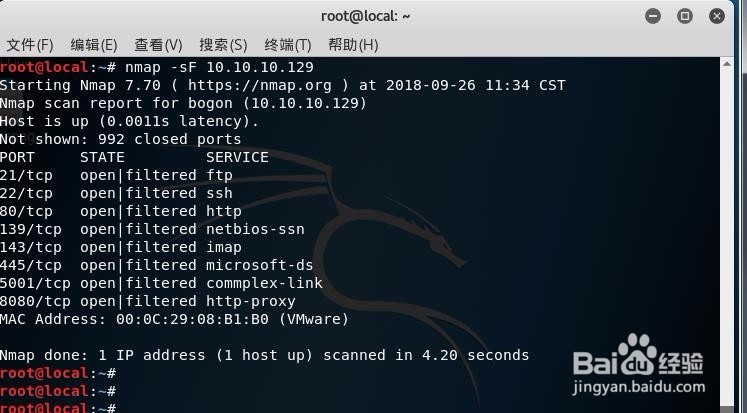

Nmap隐蔽扫描探测端口状态,Nmap提供了6种端口状态,Open(端口对外开放状态)、Closed(端口关闭状态)、Filtered(扫描数据被过滤)、Unfiltered(不能判断端口处于开放还是关闭,需进一步扫描)、Open|Filtered(开放或者被过滤可能受到某些设备阻挡)、Closed|Filtered(端口关闭或者被过滤)本次使用隐蔽扫描。工具/原料moreNmap/Kali/Bt方法/步骤1/6分步阅读 2/6

2/6

3/6

3/6 4/6

4/6

5/6

5/6 6/6

6/6

注意事项

注意事项

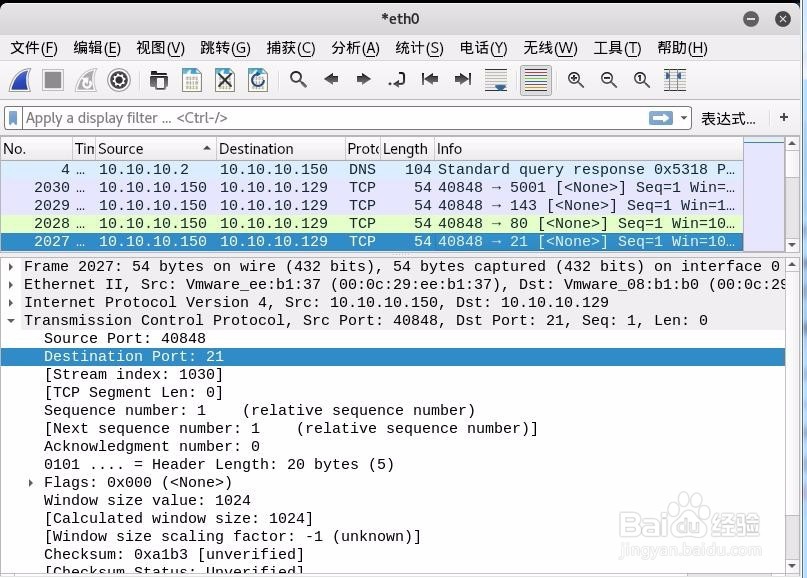

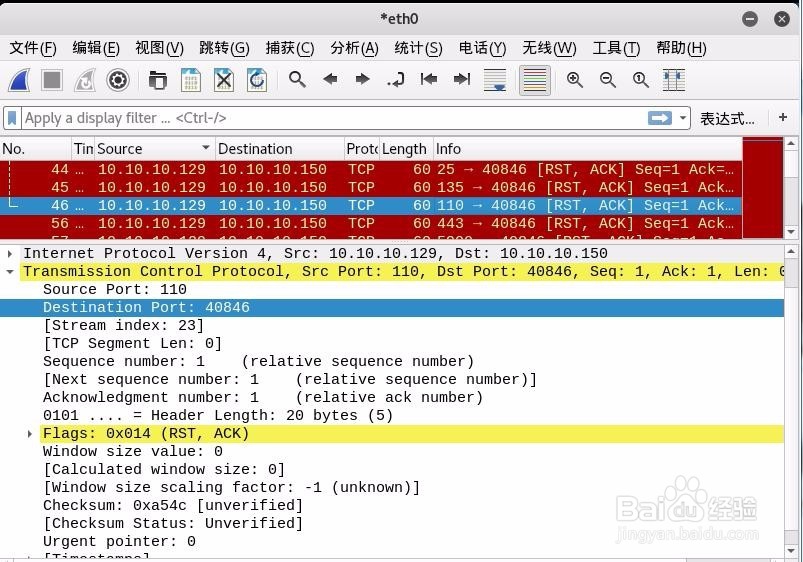

Nmap隐蔽扫描有3个选项,分别为-sN、-sF、-sX。-sN是Null扫描,通过发送非常规的TCP通信数据包对计算机进行探测,Null扫描不会标记任何数据包,目标主机相应端口关闭,会响应一个RST数据包,开发则不会响应任何信息;

2/6

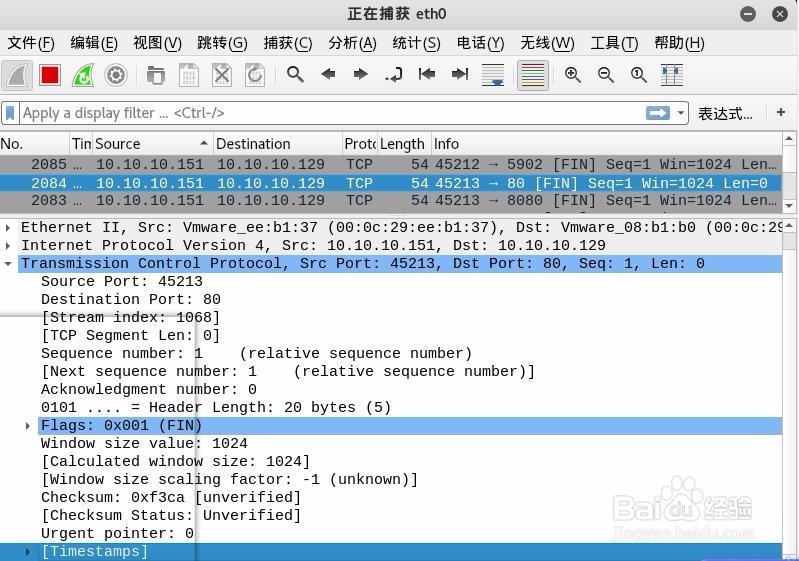

2/6抓取Nmap扫描的数据包,21端口为开放的在数据包中查询不到目标主机发送回来的报文,110 POP3邮件协议返回RST包;

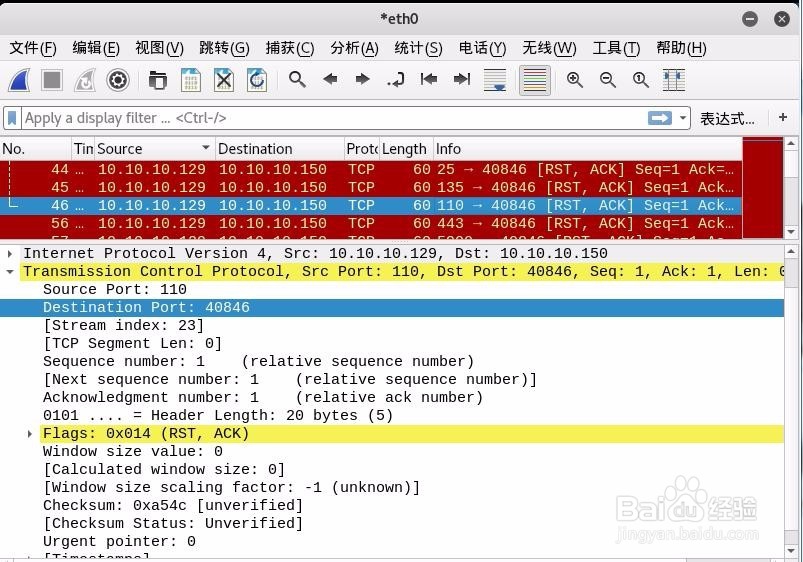

3/6

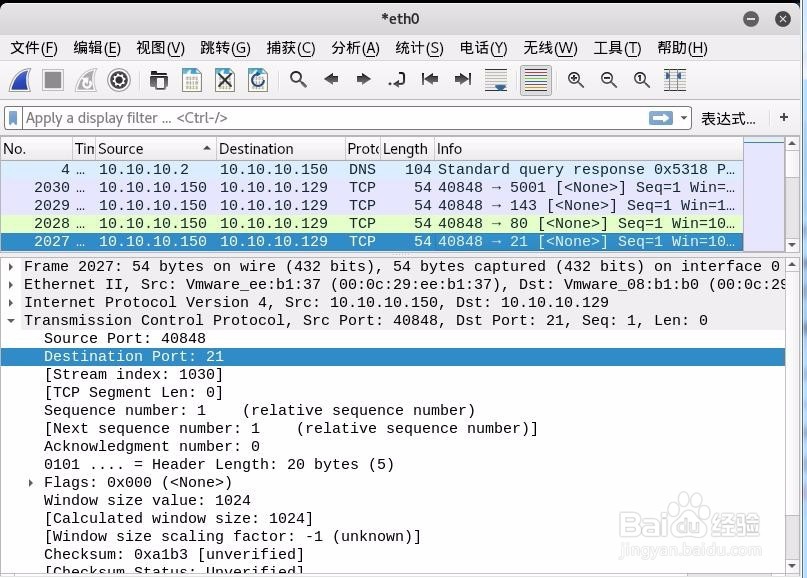

3/6-sF是FIN扫描,使用TCP SYN扫描可能会被主机防火墙发现阻止,使用FIN扫描不需要完成TCP握手,TCP FIN扫描是向目标端口发送一个FIN包,收到响应RST包,说明目标端口是开发的,如果没有收到RST则说明是关闭的。

4/6

4/6抓取Nmap扫描的数据包,80端口为开放的在数据包中查询不到目标主机发送回来的报文,110 POP3邮件协议返回RST包;

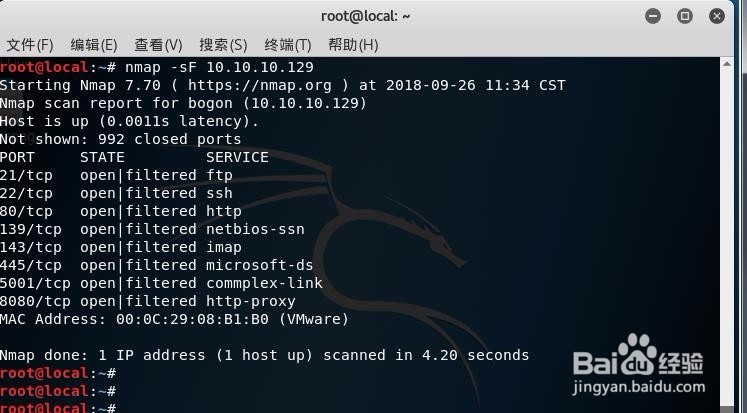

5/6

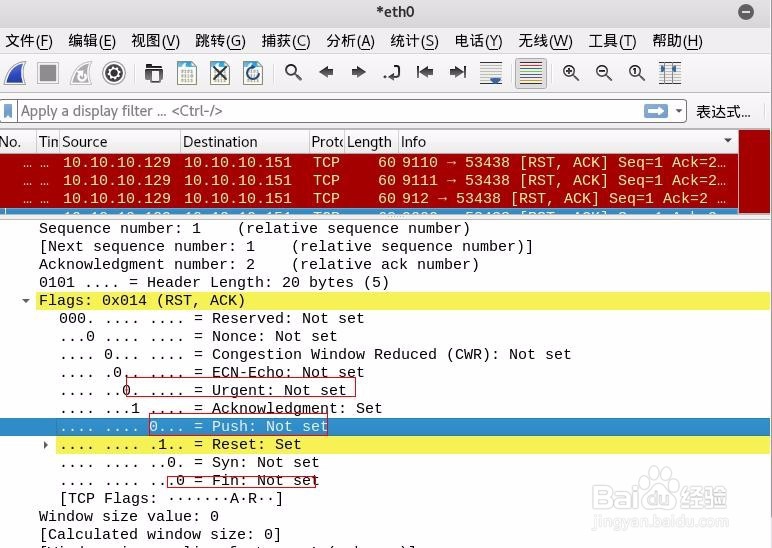

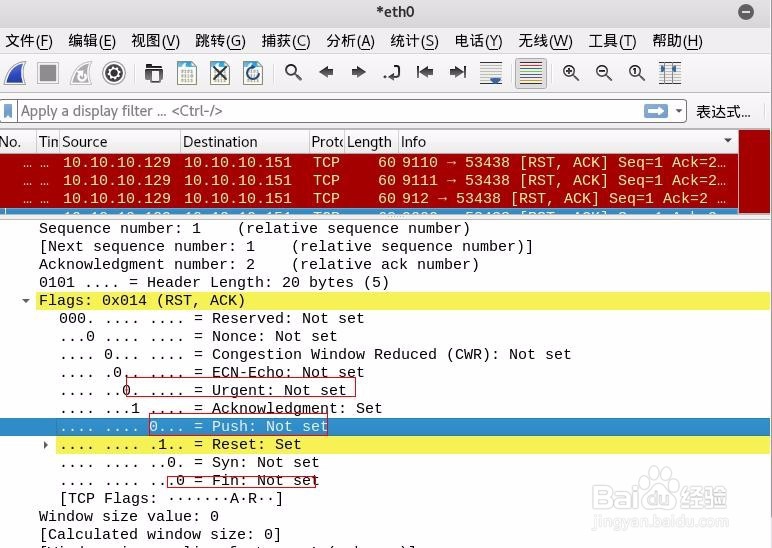

5/6-sX是Xmas扫描,数据包的FIN、PSH和URG标记位置打开,即标志为1,如果目标主机是开放的则会响应一个RST标志包;

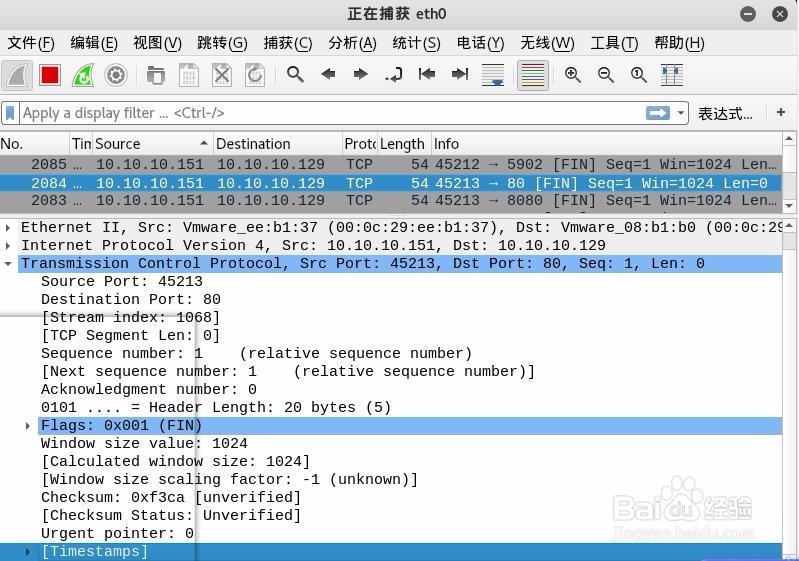

6/6

6/6通过抓包查看FIN、PSH和URG标记位标志为1,返回数据包端口关闭FIN、PSH和URG标记位标志为0。

注意事项

注意事项该经验仅为学习交流。

NMAP隐蔽扫描防火墙穿透端口扫描版权声明:

1、本文系转载,版权归原作者所有,旨在传递信息,不代表看本站的观点和立场。

2、本站仅提供信息发布平台,不承担相关法律责任。

3、若侵犯您的版权或隐私,请联系本站管理员删除。

4、文章链接:http://www.1haoku.cn/art_958996.html

上一篇:治愈使与受诅咒的地下城攻略

下一篇:玫瑰花束怎么包装

订阅

订阅